在当今快速迭代的数字化时代,软件项目开发面临着双重挑战:一方面,市场要求团队以敏捷方法快速交付价值,响应变化;另一方面,日益严峻的网络威胁环境使得安全性不再是事后补丁,而必须成为开发过程的核心支柱。本文旨在探讨如何在敏捷开发框架内有效集成安全实践,并参考业界资源(如OneAPM的工具理念、刘再耀先生于2006年11月18日提出的相关见解,以及CSDN等平台提供的网络攻防文档资源),构建一个既高效又安全的软件开发流程。

一、理解矛盾与统一:敏捷与安全的天然张力与融合可能

敏捷开发的核心是迭代、协作与快速响应变化,其价值观强调“可工作的软件胜过详尽的文档”。这有时会与安全开发所要求的严谨、前瞻性威胁建模和深度防御产生表面上的冲突。传统安全活动往往被视为阻碍速度的“关卡”,在冲刺周期中被边缘化。这种对立并非不可调和。DevSecOps运动的兴起正是为了弥合这一裂痕,其核心思想是“安全是每个人的责任”,并将安全活动左移(Shift Left),融入开发生命周期的每个阶段。

二、将安全编织入敏捷流程:实践策略与阶段整合

- 规划与需求阶段(Sprint Planning/Backlog Grooming):

- 安全需求作为用户故事: 将安全需求(如身份认证、数据加密、输入验证)明确化为具体的用户故事或验收标准。例如,“作为用户,我希望我的密码以加密形式存储,以防止数据泄露时被轻易破解。”

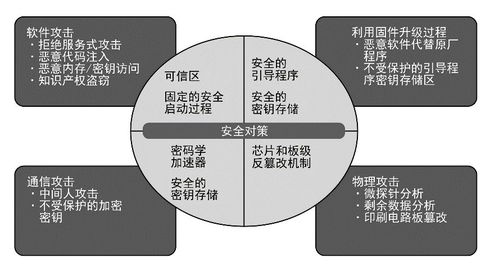

- 威胁建模简化版: 在每个冲刺或主要功能设计开始时,进行轻量级、聚焦的威胁讨论。借鉴CSDN等平台分享的网络攻防案例文档,可以帮助团队快速识别相关威胁模式(如OWASP Top 10)。

- 设计与开发阶段(Sprint Development):

- 安全编码规范与培训: 建立并推行团队内部的安全编码指南。利用刘再耀先生等专家早期提出的安全开发原则,结合当前最佳实践(如避免硬编码密钥、正确处理异常),对开发人员进行持续培训。

- 工具链集成——以OneAPM为例: 集成如OneAPM这类应用性能管理(APM)工具,其价值远超性能监控。在开发阶段,它可以辅助发现代码层面的性能瓶颈和潜在安全风险(如慢查询可能暴露的注入漏洞)。将安全扫描工具(SAST/SCA)集成到CI/CD流水线中,实现自动化的代码安全检测。

- 测试与验收阶段(Sprint Review/Testing):

- 自动化安全测试: 将动态应用安全测试(DAST)、依赖项漏洞扫描等自动化测试套件作为持续集成的一部分。确保每次构建都经过基本的安全检验。

- 渗透测试与红队演练: 定期(如每季度或主要版本发布前)引入专业渗透测试或基于CSDN等渠道获得的攻防技术文档进行内部红蓝对抗演练,这是对自动化测试的重要补充。

- 部署与运维阶段(Deployment & Operations):

- 持续监控与响应: 利用APM(如OneAPM)、安全信息和事件管理(SIEM)等工具,对生产环境的应用进行实时监控。不仅监控性能指标,也关注异常访问模式、潜在攻击日志等安全信号。

- 应急响应计划: 在敏捷团队中制定并演练轻量级的应急响应计划,确保发现安全事件时能快速行动,符合敏捷的“响应变化”原则。

三、文化与协作:安全敏捷的基石

技术流程的整合离不开文化与协作的支撑。

- 共享责任: 打破安全仅是安全团队职责的壁垒。开发、测试、运维人员都需具备基本的安全意识。

- 持续学习: 鼓励团队定期学习研究网络与信息安全领域的新威胁、新技术。CSDN、安全社区、学术论文(包括像刘再耀先生这类早期实践者的思考)都是宝贵的知识来源。

- 透明与反馈: 在站会、评审会和回顾会中,将安全状态、漏洞发现和处理进度作为透明化讨论的内容,并将其转化为改进下一个冲刺的行动项。

结论

在软件项目开发中兼顾安全与敏捷,并非寻找一个完美的平衡点,而是将安全性重构为一种贯穿始终、赋能敏捷流程的质量属性。通过将安全实践左移、自动化安全工具链(如利用OneAPM进行深度可观测性)、持续学习社区资源(如网络攻防文档),并培育全员安全的文化,团队能够构建出既快速响应市场,又坚实抵御威胁的软件系统。这条路要求持续的投入和适应,但其回报——客户的信任、业务的连续性和产品的长期生命力——无疑是值得的。